Resumen

Threats Xplorer, una característica destacada del antivirus Bitdefender, proporciona una visibilidad ampliada de las amenazas detectadas en tu red al centralizar eventos de detección de múltiples tecnologías de GravityZone y clasificarlos por categoría, tipo de amenaza y acciones de remedio. Con filtros disponibles, es sencillo identificar y analizar eventos en un intervalo de tiempo específico, ofreciendo un control detallado sobre la seguridad de tu empresa.

Detalle

Diseñado para ofrecer una mayor visibilidad sobre las amenazas detectadas en su red. La función centraliza los eventos de detección de múltiples tecnologías GravityZone y los clasifica por categoría, tipo de amenaza, acciones de corrección y muchas otras.

Puede identificar y analizar fácilmente cualquier evento de su empresa en un intervalo de tiempo específico utilizando los filtros disponibles.

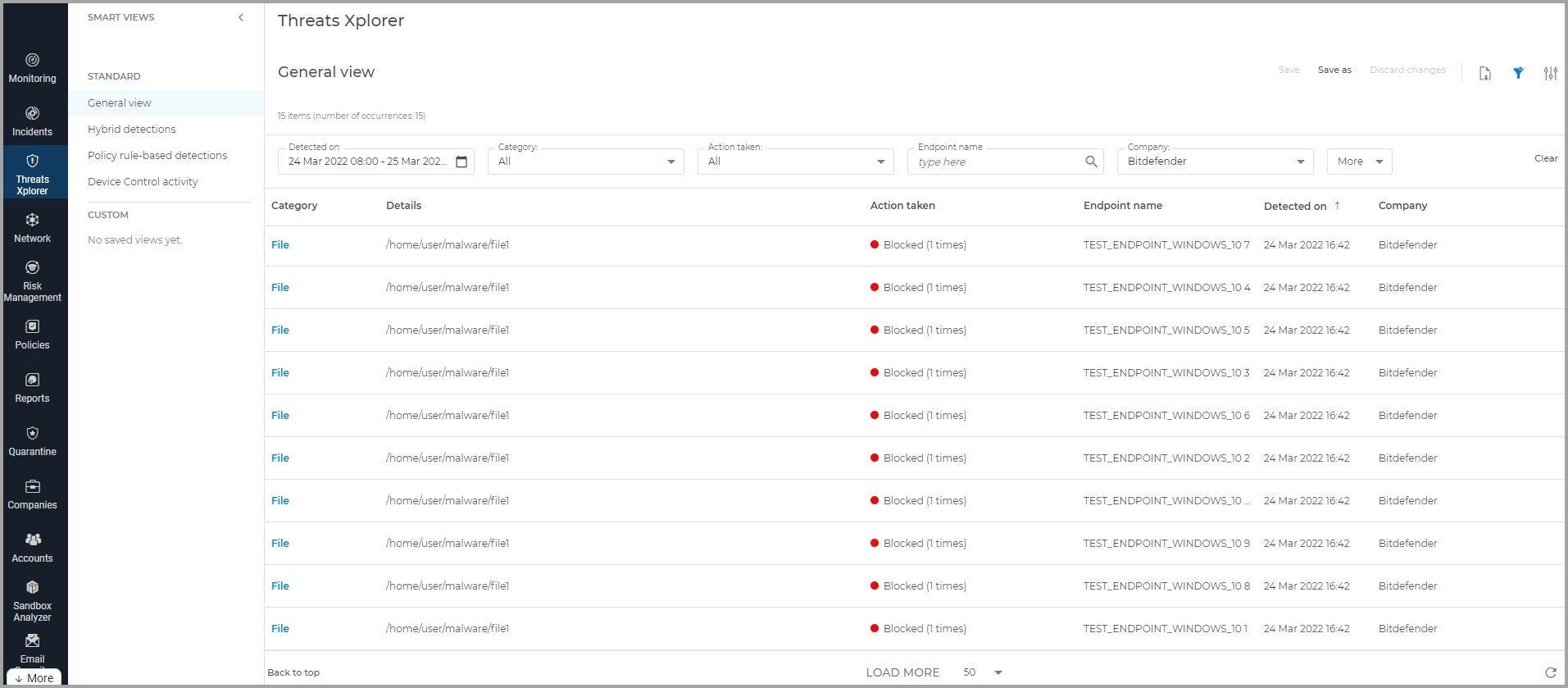

En la página Threats Xplorer, puede ver la lista completa de los eventos de detección la red. La cuadrícula muestra las entradas en orden cronológico inverso, de esta forma los eventos más recientes están siempre al principio.

Importante

- Los datos presentados están directamente correlacionados con el periodo, la empresa y la clave de licencia seleccionados.

- La cuadrícula muestra los eventos de detección de los últimos 90 días.

La función centraliza los eventos de detección de los siguientes módulos:

- Antimalware

- Protección de redes

- Protección de almacenamiento

- Protección de Exchange

- Control de dispositivos

- Cortafuegos

Análisis de eventos de detección

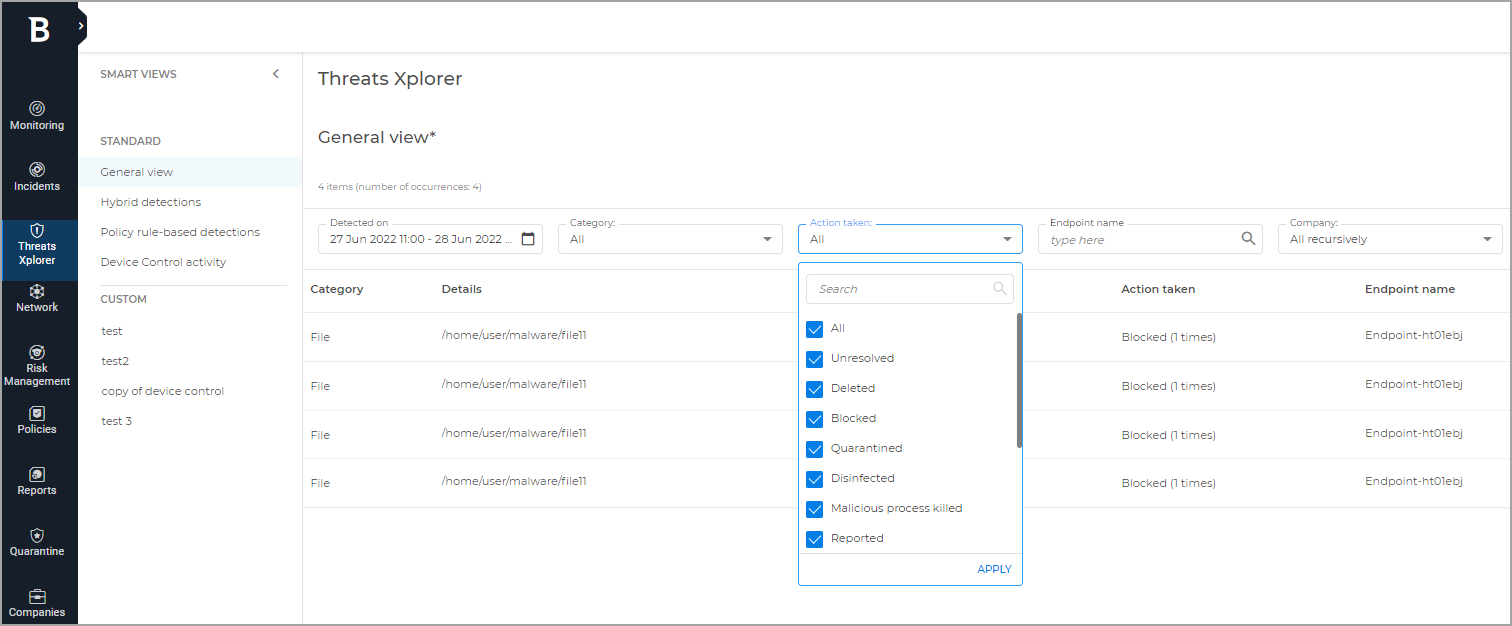

Threats Xplorer proporciona una amplia variedad de columnas y filtros para ayudar a navegar por la lista de eventos. Puede seleccionar filtros del menú desplegable o escribir palabras clave que coincidan con los resultados deseados.

Las columnas y filtros disponibles que se pueden utilizar son:

Detectado en

Esta columna le proporciona la hora y la fecha exactas de la detección. Utilice el filtro para ver eventos que ocurrieron en un intervalo de tiempo predeterminado o personalizado.

Empresa

Esta columna muestra eventos de detección basados en empresas. Puede seleccionar una o varias empresas y ver la colección específica de eventos. También puede ver eventos de todas las empresas que gestione directamente o de todas las empresas a las que tenga acceso mediante los filtros dedicados.

Categoría

Esta columna clasifica las amenazas identificadas utilizando categorías generales como archivos, correos electrónicos, sitios web, procesos y otros.

Detalles

Esta columna proporciona información específica sobre la amenaza identificada, como la ruta del archivo o proceso, la dirección web del sitio web, el asunto del correo electrónico y más.

| Columna | Descripción |

|---|---|

| Acción tomada: | Esta columna muestra la acción tomada sobre la amenaza, junto con el número de ocurrencias. Por ejemplo, utilizando los filtros disponibles, puede ver elementos bloqueados, eliminados, puestos en cuarentena, informados y otros. |

| Nombre del Endpoint: | Proporciona el nombre del dispositivo donde ocurrió la detección. Puede buscar un dispositivo específico escribiendo su nombre en la barra de búsqueda del filtro. |

| Línea de comandos: | En esta sección, puede encontrar detalles sobre la línea de comandos utilizada en la amenaza detectada, si la hay. |

| Tipo de amenaza: | Presenta el tipo de amenaza descubierto. Puede seleccionar uno o más tipos del filtro e identificar los eventos correspondientes. Por ejemplo, malware, phishing, ransomware, etc. |

| IP: | En esta sección, puede encontrar la dirección IP del dispositivo donde ocurrió la detección. |

| Tipo de punto final: | Proporciona información sobre el tipo de dispositivo, ya sea un servidor, estación de trabajo, contenedor u host de contenedor. |

| Usuario: | En esta columna, puede encontrar el nombre de usuario que se utilizó en el ataque. |

| Módulo de detección: | Esta sección le proporciona el nombre del módulo de GravityZone que identificó la amenaza. Puede utilizar las opciones de filtro para refinar la lista de eventos. |

| Tecnología de detección: | Esta sección proporciona información sobre la tecnología de GravityZone utilizada para identificar la amenaza. Puede utilizar las opciones de filtro para refinar la lista de eventos. |

| Nombre de la amenaza: | Presenta el nombre exacto de la amenaza identificada. Puede buscar eventos con una amenaza específica escribiendo el nombre en la barra de búsqueda del filtro. Por ejemplo, «WannaCry», «Emotet», etc. |

| Ataque sin archivo: | Esta columna proporciona detalles sobre la existencia de un ataque sin archivo. Por ejemplo, si la amenaza se propagó mediante técnicas sin archivo como la ejecución en memoria, la inyección de código, etc. |

| SHA256: | Puede utilizar esta columna para encontrar información sobre el hash de un archivo y el filtro asociado para descubrir eventos con un hash específico. Por ejemplo, puede buscar un hash conocido de un malware específico para identificar eventos relacionados. |

Nota: El número de elementos ubicado encima de las columnas en el lado izquierdo de la página representa el número total de eventos de detección de acuerdo con los filtros seleccionados. Además, puede encontrar el número de ocurrencias que especifica cuántas veces se detectó un evento.

Para gestionar la página Threats Xplorer, utilice las opciones disponibles en la parte superior derecha. Puede exportar datos, ajustar columnas y borrar filtros, eliminar la sección de filtros, actualizar la cuadrícula y ajustarla a una vista compacta.

Detalles de Detección

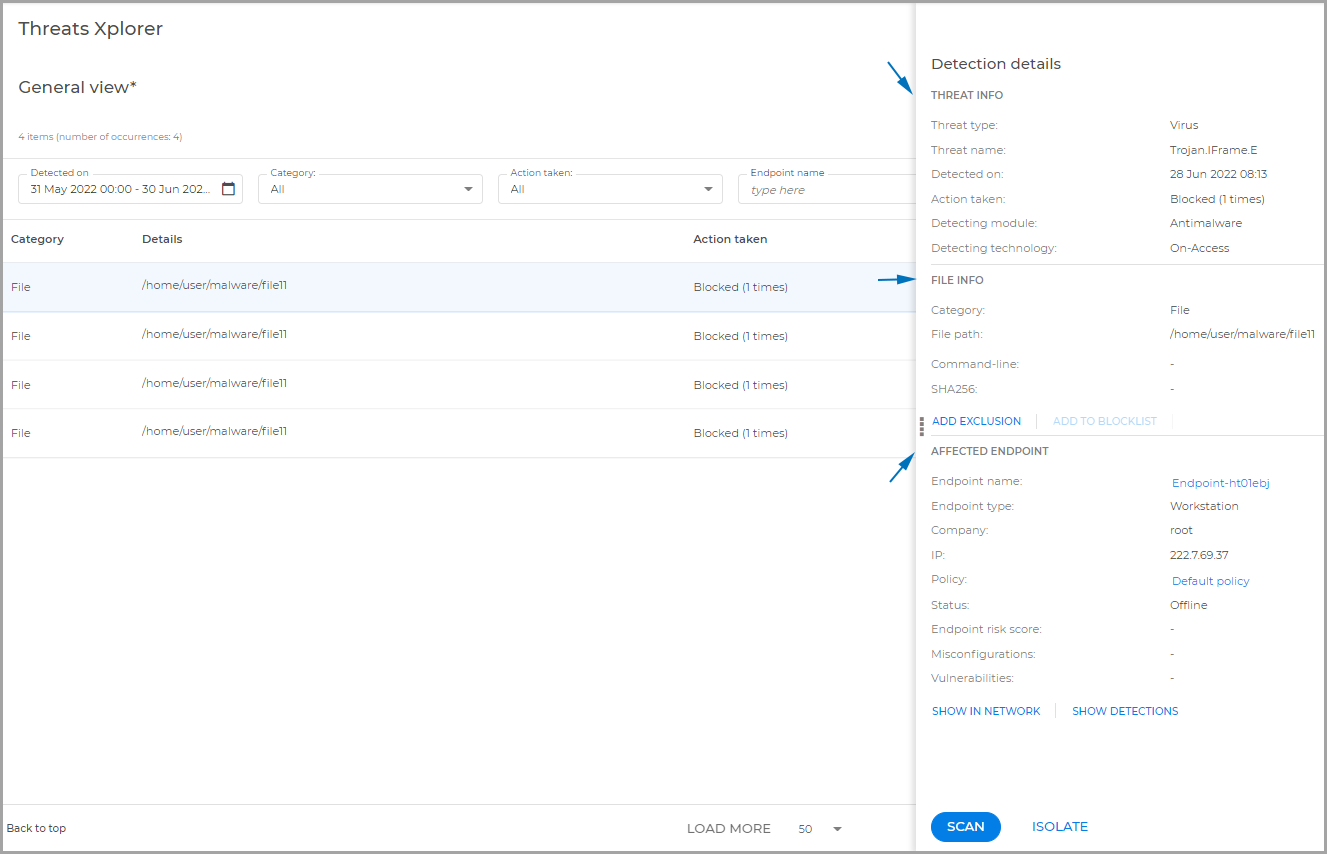

El panel de Detalles de Detección ayuda a realizar un análisis exhaustivo proporcionando información específica del evento y varias acciones de investigación y remedio.

Para analizar un evento, selecciónelo de la cuadrícula y vea sus detalles en el panel abierto en el lado derecho. El panel incluye:

Detalles de Detección

- Información sobre la amenaza, como tipo y nombre de amenaza, la acción tomada, el módulo de detección y otros.

- Detalles sobre el elemento detectado, incluida la categoría e información específica como ID de proceso, ruta de archivo, URL, asunto de correo electrónico y otros.

- Detalles del endpoint, como nombre del endpoint, tipo y puntuación de riesgo, la política asignada, cualquier vulnerabilidad o mala configuración existente, y otros.

Acciones:

Escanear: configurar y comenzar una tarea de escaneo para el punto final.

Aislar: utilizar esta acción para aislar el punto final del resto de la red hasta que se resuelva la amenaza.

Agregar exclusión: crear una exclusión para el elemento detectado. Esta acción está disponible para archivos y procesos.

Agregar a lista de bloqueo: agregar el elemento detectado a la lista de bloqueo. Esta acción está disponible solo si el hash del elemento está presente.

Mostrar detecciones: ver todos los eventos de seguridad en el punto final dentro de las últimas 24 horas.

Mostrar en red: ver el punto final dentro del Inventario de Red.

Para un análisis de seguridad mejorado y una accesibilidad general, también puedes acceder a la página de Threats Xplorer desde el Resumen Ejecutivo.

Para mayor información favor contactar servicio@rolosa.com

0 comentarios